Inhaltsverzeichnis

Zwei-Faktor-Authentifizierung

Das Kundenportal bietet die Möglichkeit, eine Zwei-Faktor-Authentifizierung zu aktivieren. Die dadurch geschützten Bereiche können individuell ausgewählt werden.

Was ist das?

Als Nachweis der Identität eines Nutzers dient im Allgemeinen die Kombination aus Benutzernamen oder E-Mail Adresse und individuellem Passwort. Bei der Zwei-Faktor-Authentifizierung (kurz 2FA) kommt eine zweite Komponente hinzu. Diese sollte möglichst unabhängig von der ersten sein und dient der Erhöhung der Sicherheit, dass die aktuelle ausgeführte Aktion auch vom entsprechenden Nutzer durchgeführt wird.

Zweiter Faktor zur Authentifizierung im Kundenportal verwalten

Im Kundenportal ist die Verwaltung der zweiten Faktoren möglich. Es gibt die Möglichkeit SMS Token, TOTP Token oder PUSH Token zu registrieren. Beim SMS Token erhalten Sie einen Code an ihre verifizierte Telefonnummer. Diesen Code geben sie, zusätzlich zu ihrem Account-Passwort, von Hand ein. Bei dem TOTP Token verbinden Sie eine Authenticator App auf Ihrem Smartphone durch einen CR Code mit ihrem Account. Diese App generiert einen zeitbasierten Code, den sie bei jedem Login zusätzlich zu ihrem Passwort eingeben. Bei dem PUSH Token verbinden Sie die privacyIDEA Authenticator App auf ihrem Smartphone mit ihrem Account durch einen QR Code. Bei jedem Login mit ihrem Account können sie komfortabel mit einem Knopfdruck in der App ihre Identität bestätigen.

Datenschutz

Für die Generierung des Codes ist neben dem per QR-Code auf das Mobiltelefon übertragenen Token ausschließlich die aktuelle Systemzeit des Telefons notwendig. Eine Datenverbindung zu einem externen Dienst ist nicht notwendig - die Generierung kann damit auch bei aktiviertem „Flugzeugmodus“ erfolgen.

Die Übertragung des Nutzernamens in Verbindung mit der Domain „gwdg.de“ (im QR-Code enthalten) erfolgt ausschließlich zur Unterscheidung der verschiedenen Einträge in der App.

Voraussetzungen für Authenticator App (TOTP) und PUSH Token

Für die Verwendung dieser Funktion ist ein Mobiltelefon mit gängigem Betriebssystem und Zugriff auf den jeweiligen App Store (oder Play Store) erforderlich, z.B.

- Apple iOS

- Google Android

- Windows Phone

Verschiedene Entwickler bieten Apps zur Generierung eines Tokens an, die gängisten kommen von Google und Microsoft:

- Google Authenticator (Play Store)

- Google Authenticator (App Store)

- Microsoft Authenticator (Microsoft Store)

- privacyIdea Authenticator App (Play Store)

Für die Verwendung des PUSH Tokens ist unbedingt die privacyIdea Authenticator App notwendig. Für TOTP ist es auch möglich, alle anderen gängigen Authenticator Apps zu verwenden.

Voraussetzungen für FIDO2/Passkeys Sicherheitsschlüssel

Leider gibt es für die Verwendung von FIDO2/Passkeys Sicherheitsschlüssel noch Mängel in der Bedienung, die an der Inkompatibilität von eingesetzten Geräten bzw Browsern liegen kann. Hier sind einige aufgelistet:

- Bei der Verwendung von Firefox gibt es Probleme bei der Einrichtung eines FIDO2/Passkey Sicherheitsschlüssel. Allerdings funktioniert die Nutzung nach der Einrichtung über einen anderen Browser auch dann über Firefox. Die Entwickler von Firefox haben das Problem erkannt und sind an der Behebung dran.

- Bei der Verwendung mit einem macOS bzw Apple Smartphone muss der iCloud-Schlüsselbund aktiviert werden. Ohne diese Funktion ist FIDO2/Passkeys nicht zu verwenden oder kann zu Problemen führen.

Einrichtung

Nachdem eine Authenticator App auf dem persönlichen Mobiltelefon installiert ist, kann die Aktivierung im Kundenportal (https://id.academiccloud.de/security) erfolgen.

Gehen Sie auf die folgende Seite um nähere Details für die Einrichtung einzusehen: Einrichtung Bestätigung in zwei Schritten

Anmeldung mit Bestätigung in zwei Schritten

Nach der erfolgreichen Einrichtung eines zweiten Faktoren wird nun bei der Anmeldung von Single-Sign-On Diensten ein zweiter Faktor benötigt.

Nach der gewohnten Eingabe von E-Mail Adresse bzw Benutzernamen und Passwort, muss nun erst der gewünschte zweite Faktor ausgewählt werden.

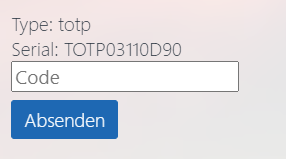

Nun muss der 6-stellige Code eingetippt werden, der von der entsprechenden App generiert wird, und auf „Absenden“ geklickt werden.

Ist dies erfolgreich gewesen, werden Sie auf Ihre gewünschte Seite bzw Dienst weitergeleitet.

Zurücksetzen der zweiten Faktoren

Sollten die anderen verfügbaren Möglichkeiten zur Wiederherstellung des Kontos nicht mehr verfügbar sein (Push-Token, TOTP, SMS-Token, ..), bietet dieses Token die Möglichkeit, die Zwei-Faktor-Authentifizierung einmal zurückzusetzen und neu einzurichten.

Dieser Token sollte sicher aufbewahrt und geheim gehalten werden. Nach einmaliger Verwendung muss ein neues Token ausgestellt werden.

Bitte gehen Sie auf

https://id.academiccloud.de/mfareset

und setzen mittels Ihrem Recovery Codes Ihre zweite Faktoren zurück und richten daraufhin neue zweite Faktoren ein.